应急响应—WannaMine4.0

一、项目背景

最近在学应急响应,于是找到了 WannaMine4.0 的虚拟机环境,利用工具 ProcessHacker , PCHunter 对虚拟机环境进行分析,本次应急响应主要获取的内容如下:

- 矿池域名

- 恶意文件存放目录

- 恶意启动项或服务或计划任务名字

Tips:由于环境比较老、不够完善,而且站点已经关闭了,所以文章内容、图片质量可能会有所…

二、项目过程

1、虚拟机网络设置

将网络设置为仅主机

2、病毒现象

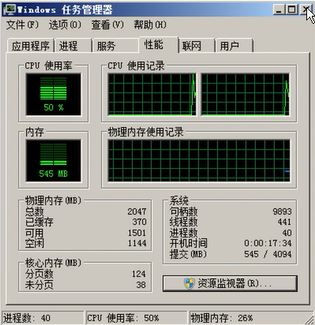

2.1、服务器CPU占用率高

这里可以看到CPU使用率是50%,在后面的分析中可以看到相应的代码

2.2、服务器主动访问恶意域名

在环境中可以使用 Process Hacker 的 Network 部分检测, 因为环境的问题,这里直接写:

totonm.com、cake.pilutce.com:4432.3、扫描内外基于445端口的SMB服务

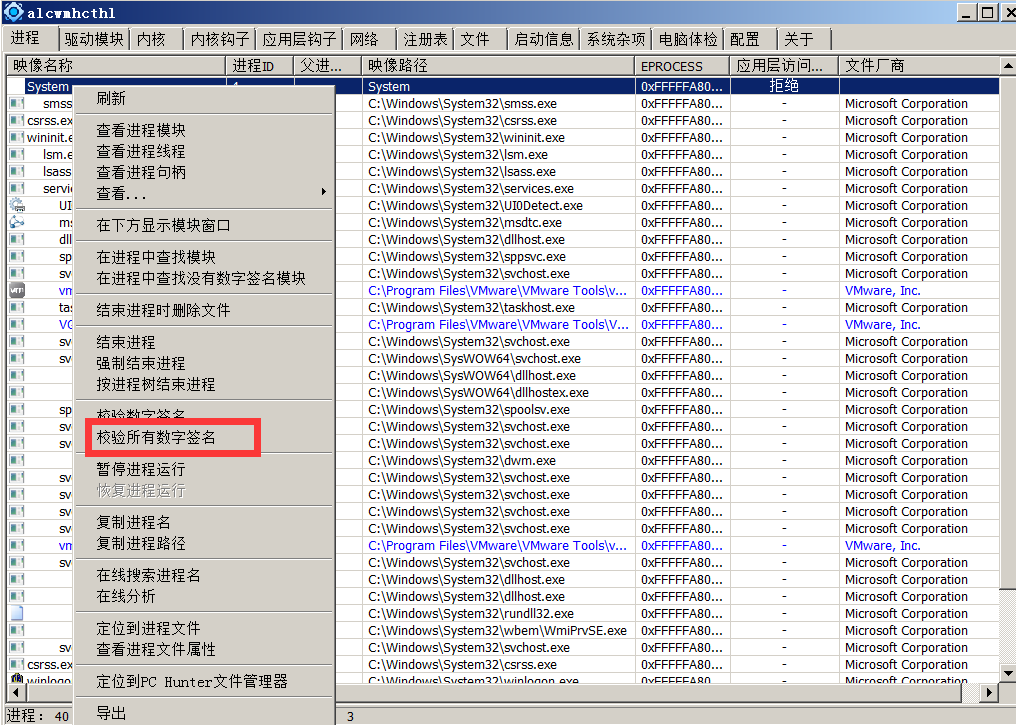

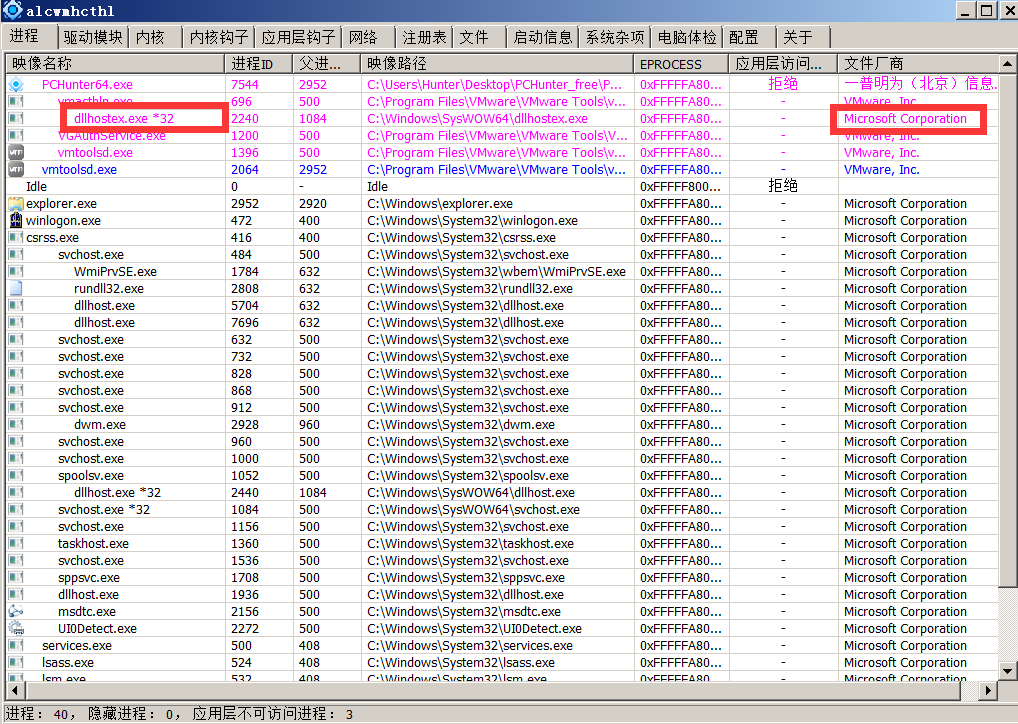

3、使用PCHunter检测数字签名找到异常进程

直接右击点击校验所有数字签名

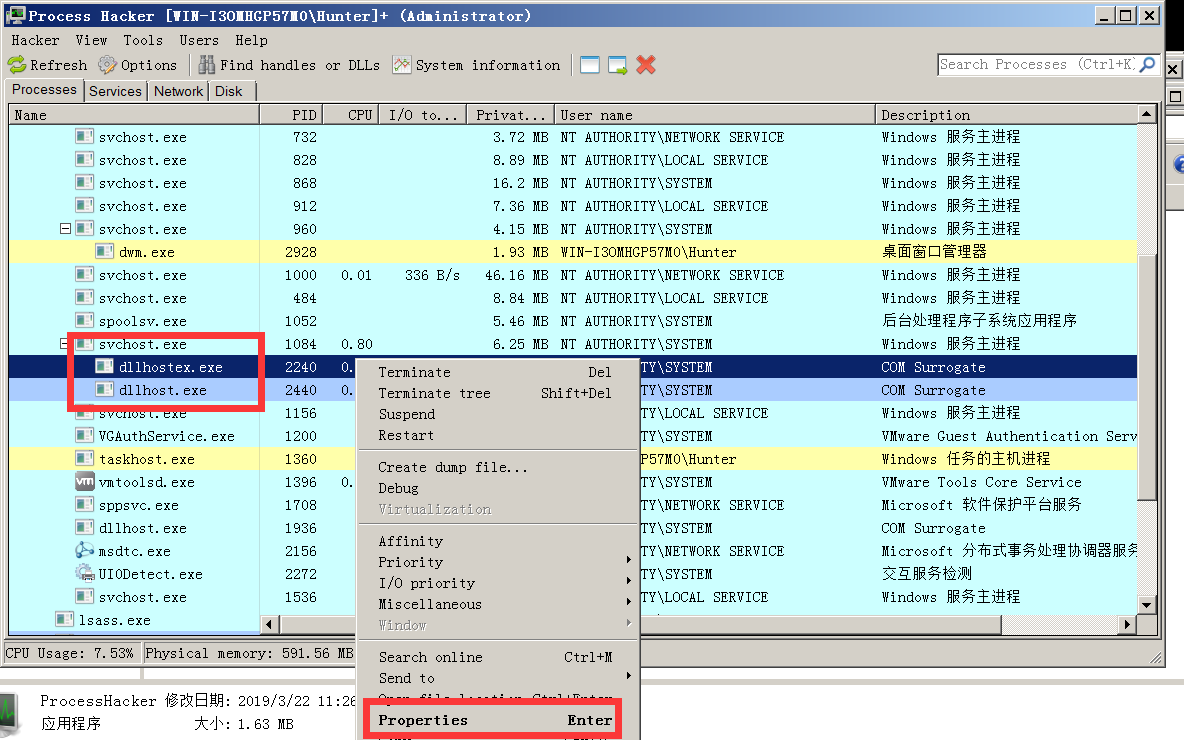

等到检测完成后可以看到标红的五个中,有三个是VMware本身的进程,一个是PCHunter的进程,那么最后这个 dllhostex.exe *32 就是有问题的了。

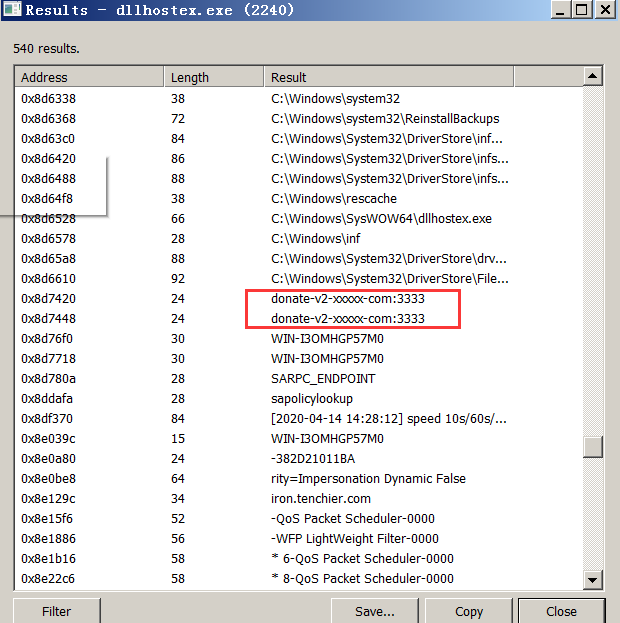

4、使用ProcessHacker找到站点等具体信息

在进程中找到dllhostex.exe ,然后点击查看属性

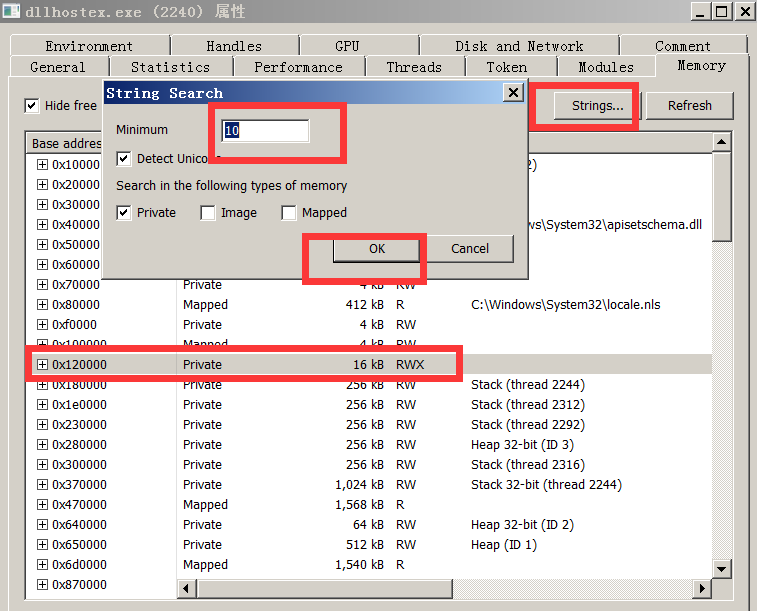

找到属性中的 Memory, 可以发现有 RWX 权限的条目,点击Strings,查看具体信息。这个Minimum是用来设置显示字符串长度的,一般不用改,点击Ok就能查看了

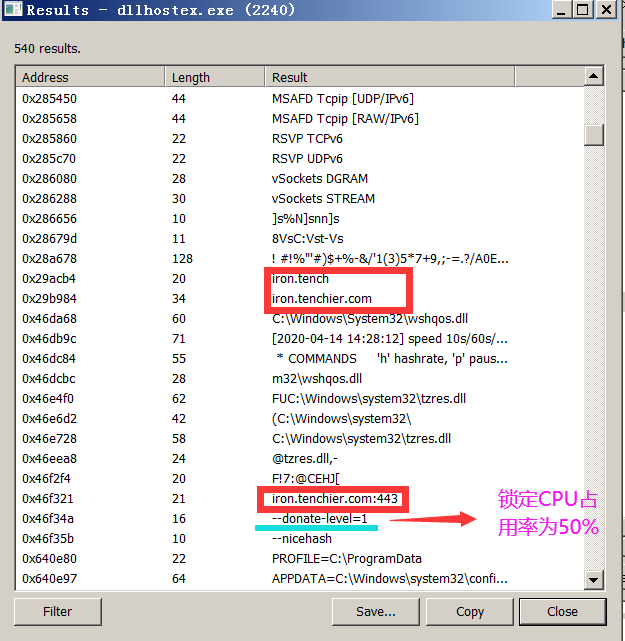

下拉可以看到一些信息,比如连接的站点,还有限制CPU占用率的代码

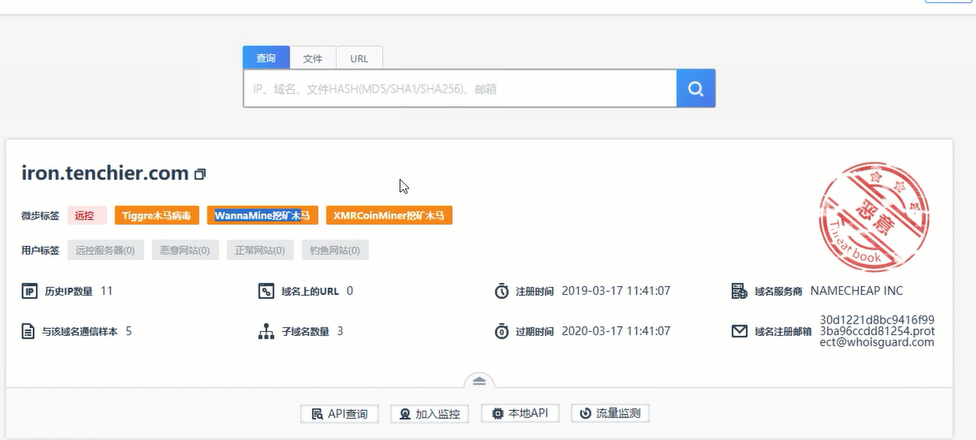

通过微步在线验证一下(图是以前的….)

继续往下找,又得到了一个站点

站点到这获取的就差不多了,接下来获取其他的信息

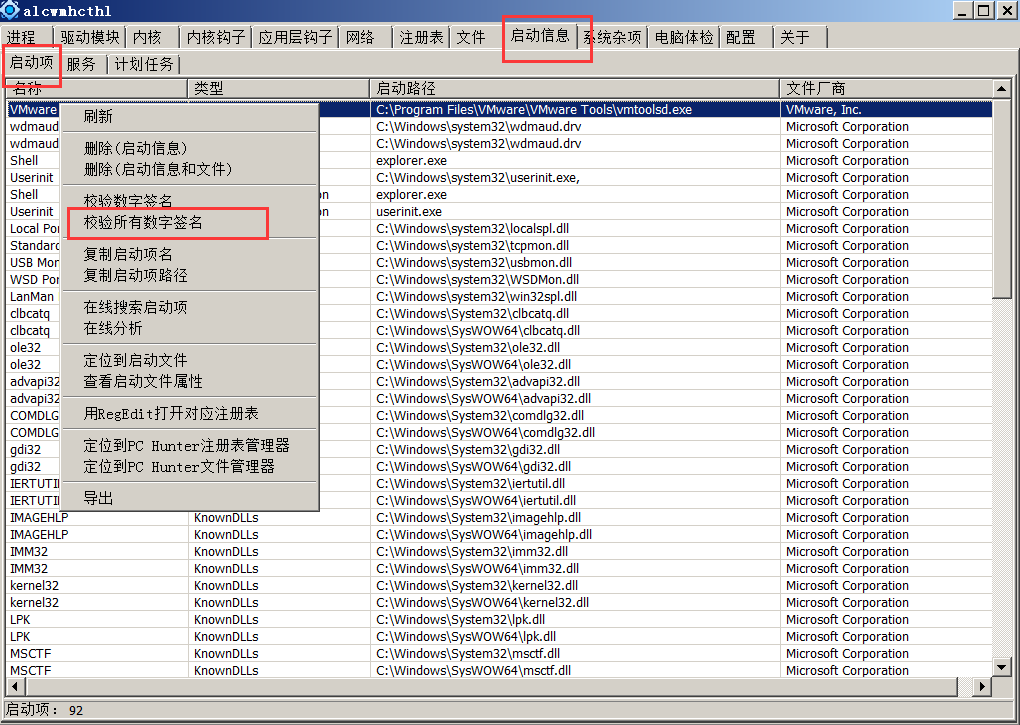

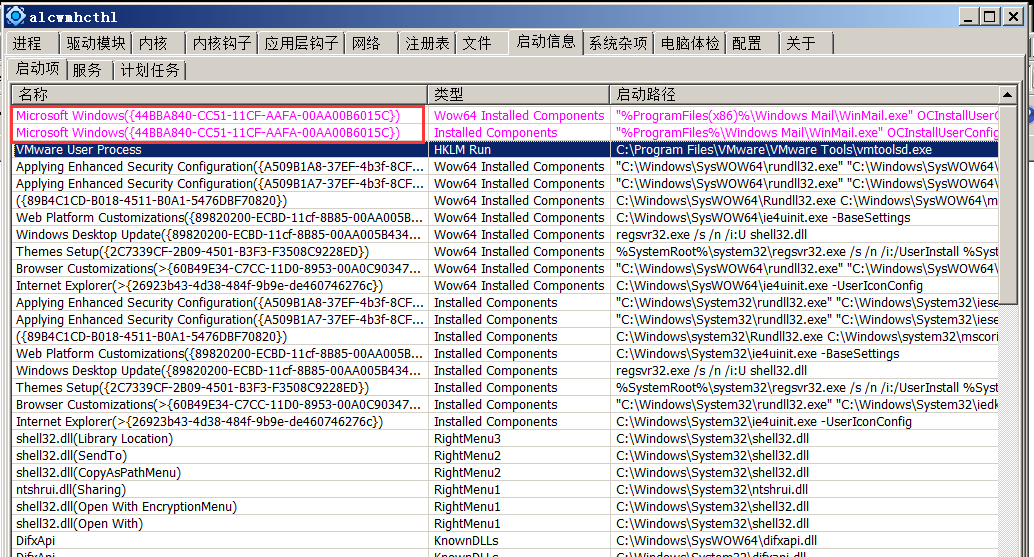

5、获取启动项

返回来继续使用PCHunter,查看启动信息,找到启动项,校验数字签名

可以发现,得到了一条自启动信息,Microsoft Windows({44BBA840-CC51-11CF-AAFA-00AA00B6015C})

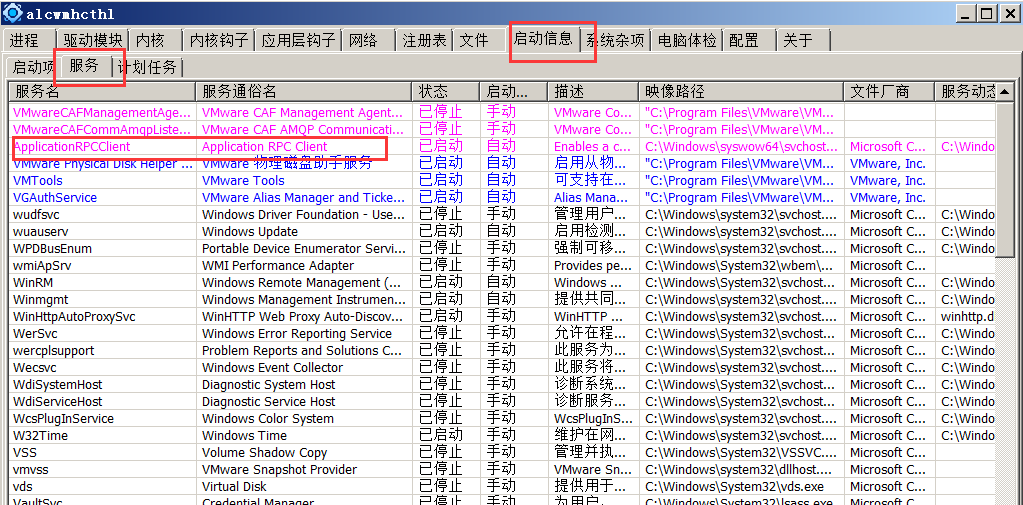

6、获取服务信息

与上面一样的操作,进行校验,得到了名为 Application RPC Client 的服务项

7、找到相应的文件

7.1、命名规则

恶意服务名为以下三个列表中各选一个,然后进行字符串拼接(如: ApplicationNetBIOSClient,其由字符串1 Application + 字符串2 NetBIOS + 字符串3 Client 拼接生成)。

- Windows、Microsoft、Network、Remote、Function、Secure、Application

- Update、Time、NetBIOS、RPC、Protocol、SSDP、UPnP

- Service、Host、Client、Event、Manager、Helper、System

7.2、通过进程、服务定位到文件

C:\Windows\SysWOW64\ApplicationRPCClient.dll

C:\Windows\SysWOW64\dllhostex.exe

# 如果环境正常的话还可能有

C:Windows\System32ApplicationNetBlOSlient.dll

...7.3、WannaMine4.0 是通过永恒之蓝进行传播的,可以在 C:\Windows\NetworkDistribution 文件夹下找到对应文件

三、查杀及修补

1、查杀

通过上面的分析过程已经找出相应的服务、进程,分别对其进行停止、删除等操作,如果有重要业务,还可以先通过暂停相应的进程保证业务的正常运转,在空闲时进行相应操作。

2、修补方式

- 利用系统防火墙高级设置阻止向445端口进行连接(该操作会影响使用445端口的服务)。

- 尽量关闭不必要的文件共享;

- 采用高强度的密码,避免使用弱口令密码,并定期更换密码;

- 打开系统自动更新,并检测更新进行安装。

- 系统打上

MS17-010对应的Microsoft Windows SMB 服务器安全更新 (4013389)补丁程序

Tips:

这只是个人学习过程中的一点记录,由于环境等各种原因,可能内容有些杂乱。。。